今後、政府機関や民間企業に求められる標的型攻撃対策とは?

セキュリティ管理

はじめに

本記事をご覧いただいている皆様の職場では、標的型攻撃対策として何か対策をされていますか?それとも、これから対策を検討される予定でしょうか?

今回の記事では、これから標的型攻撃対策を検討される方を対象に、今後政府機関や民間企業に求められる標的型攻撃対策についてご紹介したいと思います。

- 標的型攻撃とは?

- なぜ、標的型攻撃が使われるのか?

- 民間企業の情報セキュリティ対策

- 政府機関の情報セキュリティ対策

- 政府機関が実施すべき標的型攻撃対策

- 民間企業は、政府機関の情報セキュリティ基準に準拠すべきか?

- まとめ

標的型攻撃とは?

標的型攻撃とは、特定の組織や人を狙って行われるサイバー攻撃です。関係者を装った内容のメールを特定の組織や人に送り、言葉巧みに添付ファイルを開かせて、システムに不正に侵入して機密情報を搾取したり、サイバー攻撃の踏み台として利用したりする攻撃手法です。

従来の攻撃は、なるべくたくさんの相手に攻撃をおこなうために汎用的な内容にてウイルスメールをばらまき、攻撃者の仕掛けた罠にかかった人がマルウェアに感染するという手法でした。同じものを多数の標的にばらまいていますので、マルウェア対策製品もシグニチャを作って対応することができました。

一方で、標的型攻撃の場合は、標的に応じて様々なやり方でより巧妙に仕掛けてきますので、成功率は従来のものよりはるかに高く、また汎用的なマルウェアを使わない場合も多いので、シグニチャによる検知型のマルウェア対策製品では検知することが難しいのです。

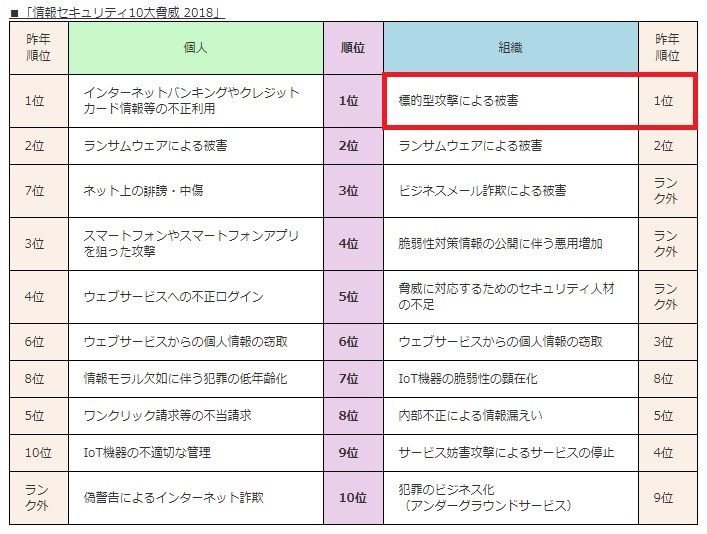

独立行政法人 情報処理推進機構(以下、IPAと言います。)では、毎年10大脅威として、注意喚起すべきセキュリティ脅威について発表していますが、昨年に引き続き、組織に対する10大脅威の1位が「標的型攻撃による被害」となっています。つまり、企業にとって今一番警戒すべき攻撃手法がこの標的型攻撃なのです。

なぜ、標的型攻撃が使われるのか?

では、なぜ標的型攻撃が使われるのでしょうか?

答えは簡単です。人間の心理的な隙や行動ミスにつけ込む手法だと、攻撃が成功する確率が高いからです。攻撃者が取引先やパートナー業者を装ったメールを送ることで、担当者がうっかりウィルス付きの添付ファイルを開いてしまったり、悪意のあるWebサイトへアクセスしてしまったりするのを攻撃者は手ぐすねを引いて待っているのです。

民間企業の情報セキュリティ対策

民間企業の場合、情報システム部門が会社全体の情報セキュリティ対策を検討することが多いと思います。標的型攻撃対策についても情報システム部門が対策を検討するか否か判断することになるでしょう。

企業の規模や方針にもよりますが、予算ありきで現在のエンドポイントセキュリティ製品を継続するという企業もあるでしょうし、標的型攻撃対策が脅威のトレンドなので重点的に対策を検討する企業もあるでしょう。場合によっては、感染被害や情報漏えい被害にあったので対策を検討する企業もあるでしょう。

つまり、民間企業の多くは、予算や運用体制、取引先の要件といった前提条件や制約条件により、本来あるべき情報セキュリティ対策が十分に実施できていない企業が多いと考えています。

政府機関の情報セキュリティ対策

一方、政府機関の場合、民間企業とは少々情報セキュリティ対策手法が異なります。

2014年11月にサイバーセキュリティ基本法が施行された後、2015年1月に内閣官房に内閣サイバーセキュリティセンター(以下、NISC)という組織が設置されました。このNISCは、サイバーセキュリティ政策に関わる様々な取り組みを行っていますが、政府機関等が遵守すべき情報セキュリティ対策の統一規範、統一基準、ガイドライン等を作成している組織でもあります。

政府機関等は、このNISCが作成した情報セキュリティ対策の統一基準群に準拠するように情報セキュリティの基本方針および対策基準を定めることになっており、情報セキュリティ委員会の運営のもとで情報セキュリティ対策を実施していかなければならないのです。

政府機関が実施すべき標的型攻撃対策

では、政府機関が実施すべき標的型攻撃対策とはどういうものなのでしょうか?

NISCが作成している「政府機関等の対策基準策定のためのガイドライン(平成30年度版)」のP204~P206に、標的型攻撃対策を含む不正プログラム対策について記載されているので、その記述内容を以下に抜粋します。特にご注目いただきたい部分を黄色でハイライトしています。

【基本対策事項 6.2.2(1)-1】

情報システムセキュリティ責任者は、不正プログラム対策ソフトウェア等の導入に当たり、既知および未知の不正プログラムの検知およびその実行の防止の機能を有するソフトウェアを導入すること【基本対策事項 6.2.2(1)-1】について

既知の不正プログラムについては、不正プログラム対策ソフトベンダにより、その不正プログラムに関するシグネチャが対策ソフトの定義ファイルに反映されることにより感染を防止することができる。一方で、標的型攻撃等の攻撃手法においては、不正プログラムのソースコードを部分的に改変する亜種や、ソフトウェアの新たな脆弱性を突く不正プログラムなど、不正プログラム対策ソフトウェア等の検知を回避しようとする攻撃が多く見られる。このような未知の不正プログラムの検知及び感染防止への対応として、ソフトウェアの脆弱性への適切な対策に加えて、シグネチャにより検知する方式以外の手法を用いる製品やサービスを導入することの重要性も高まっている。例えば、シグネチャに依存せずに OS のプロセスやメモリ、レジストリへの不正なアクセスや書き込みを監視し、不正プログラムの可能性がある処理を検知した場合には、不正プログラムの実行を防止するとともに、これを隔離する方式があり、攻撃にスクリプト等を使用するファイルレスマルウェアの対策としても効果が期待できる。その他にも、サンドボックス、ふるまい検知等の技術があり、必要に応じこれら複数の検知方式の組み合わせにより、不正プログラムの検知精度を向上させることで、端末及びサーバ装置に対する不正プログラム感染リスクの低減を図ることも可能となる。

なお、不正プログラム対策ソフトウェア等の選定に当たっては、ソフトウェアの稼働によって端末及びサーバ装置への負荷が増加し、業務に影響を与えるおそれがあること等も勘案した上で判断する必要がある。

上記記述の通り、政府機関等では今後検知型のマルウェア対策製品だけではマルウェア感染を100%防ぐことは難しいため、標的型攻撃手法で多く見られる未知の脅威に対して、不正プログラムの実行を防止するソフトウェアを導入しなければならないことを示唆しています。

また、サンドボックスやふるまい検知等については、不正プログラムの実行を防止することより優先順位が低く、補助的な位置づけと考えられています。

民間企業は、政府機関の情報セキュリティ基準に準拠すべきか?

政府機関等は、NISCが作成した情報セキュリティ対策の統一基準群に準拠しなければならないのですが、民間企業は、必ずしもこの情報セキュリティ対策の統一基準群に準拠する必要はありません。

しかしながら、政府機関等(行政機関、独立行政法人、指定法人他)と取引のある民間企業は、外部委託先においても対策基準に適合した情報セキュリティ対策が実施されていることが契約条件となっているため、NISCが作成した情報セキュリティ基準群を満たしていないと契約できない可能性が高く、予めガイドラインに沿った対策を実施しておいたほうが良いと考えます。また、再委託契約を結ぶ民間企業も同様です。

なお、NISCが作成した情報セキュリティ対策の統一基準群は、そもそもは日本という国家をサイバーセキュリティから守るために作られたセキュリティ基準でもあるため、政府機関等でなくても情報セキュリティ対策を検討する民間企業にとっても参考になる内容が多く、一度目を通しておくことをお勧めします。

まとめ

今回の記事では、政府機関等に求められる標的型攻撃対策は、従来の検知型のマルウェア対策ソフトウェアの導入だけでは十分でなく、既知および未知の不正プログラムの実行を防止するソフトウェアの導入も必要であるという見解をご紹介しました。

NISCのガイドラインは、政府機関等を対象に作成された情報セキュリティ対策の基準群ではありますが、政府機関等と取引のある民間企業にとっても少なからず影響のあるガイドラインだと思います。この機会に目を通してみてはいかがでしょうか。