標的型攻撃から企業を守るためのセキュリティ対策とは?

セキュリティ管理

はじめに

本記事をご覧いただいている皆様の職場では、標的型攻撃に対してどのような対策をされていますか?

今回の記事では、日本でも標的型攻撃が猛威を振るっているのは知っているけれど、具体的に何をすれば良いのか分からないとか、何から手を付ければよいか分からないという情報システム部門のご担当者様向けに、標的型攻撃のセキュリティ対策についてご紹介したいと思います。

標的型攻撃とは?

標的型攻撃とは、特定の組織や人を狙って行われるサイバー攻撃です。関係者を装った内容のメールを特定の組織や人に送り、言葉巧みに添付ファイルを開かせて、システムに不正に侵入して機密情報を搾取したり、サイバー攻撃の踏み台として利用したりする攻撃手法です。

従来のサイバー攻撃では、単独もしくは少人数の犯罪組織が、不特定多数の端末に対して攻撃を実施していました。そのため、攻撃はなるべく多くに対応できるよう汎用的なものが使われていました。汎用的なものであるがゆえに、定義ファイルを中心とした既知の攻撃に対する対応をおこなう事でおおよその攻撃を防ぐ事ができましたし、ある程度の対策をしていれば、攻撃者も効率を重視し、より弱いターゲットに向かうのが通常でした。

一方、標的型攻撃では、単独もしくは少人数の犯罪組織ではなく、より大規模で組織化された集団が綿密な実行計画のもとに標的を定めて、目的を達成すべく時間をかけて攻撃を実施します。攻撃対象がはっきりしているため、攻撃手法もその組織に特化したものになり、また攻撃も執拗なものになります。そのため、従来と比較して対策が難しくなっています。

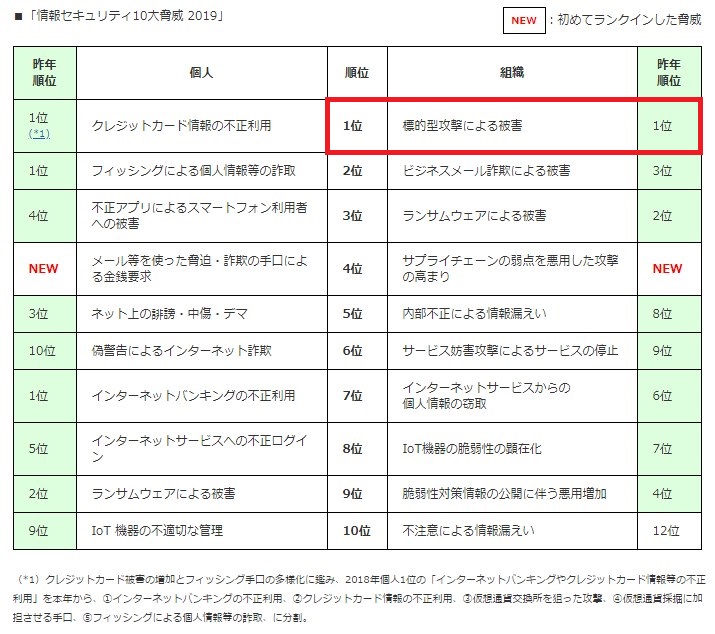

独立行政法人 情報処理推進機構(以下、IPAと言います。)では、毎年10大脅威として、注意喚起すべきセキュリティ脅威について発表していますが、2019年に発表された組織に対する10大脅威の1位が「標的型攻撃による被害」となっています。つまり、企業にとって今一番警戒すべき攻撃手法がこの標的型攻撃であると言えます。

※出典:IPA 情報セキュリティ10大脅威 2019

サイバーキルチェーンという考え方

次に、標的型攻撃の対策を実施する上で重要となる「サイバーキルチェーン」という用語をご紹介したいと思います。もともと、「キルチェーン」という軍事用語に由来する用語なのですが、「サイバーキルチェーン」は、米国のLockheed Corporationが2009年に提唱した用語です。

サイバーキルチェーンは、標的型攻撃における攻撃者の一連の行動を軍事行動になぞらえて段階化したものであり、攻撃者の行動を把握し、防御方法を考察するために考え出されました。少し古いところもありますが、攻撃者がその一つ一つの段階において何をするのかを企業のセキュリティ担当者が理解しておくことで、必要なセキュリティ対策の実施や予測ができると考えられています。

より具体的に言いますと、このサイバーキルチェーンの一つ一つの段階において、多層防御によるセキュリティ対策を各々実施し、最終的にはいずれかの段階において攻撃を阻止することができれば、攻撃者が圧倒的有利と言われている中でも、最終的には標的型攻撃から企業を守ることができます。サイバーキルチェーンの段階は全部で7段階あり、以下のような内訳となっています。まずは、「敵を知る」という意味でサイバーキルチェーンの各段階を理解すると良いでしょう。

- 偵察(Reconnaissance)

事前に標的となる企業のWebサイトやSNSといった公開情報よりメールアドレスや取引先情報等を収集し、攻撃に必要な情報を収集します。 - 武器化(Weaponization)

次に、攻撃者は武器となる脆弱性をつくコードを作成したり、感染させるマルウェアを作成したりします。 - デリバリー(Delivery)

取引先等を装い、メールを送付します。マルウェアやマルウェアのダウンローダーが仕込まれたURLを送ったり、マルウェアが含まれた添付ファイルを送付したりして、攻撃者はPC利用者がうっかりアクセスするのを待ちます。 - エクスプロイト(Exploitation)

OSやアプリケーションの脆弱性をつく攻撃コード(エクスプロイト)もしくはマルウェアをユーザーに実行させます。 - インストール(Installation)

エクスプロイトにより攻撃コードが実行されたことにより、マルウェアの実行・インストールが可能となります。また、PC利用者がうっかりメール本文の悪意のあるURLにアクセスしてしまったり、マルウェアが含まれた添付ファイルを実行してしまったりすることでもマルウェアのインストールが完了してしまいます。 - 指令&制御(C&C)

マルウェアは、C&Cサーバーというマルウェアに命令や制御コマンドを送信するための外部サーバーと接続し、遠隔操作できる状態となります。攻撃者は、C&Cサーバーを経由して新たなマルウェアをダウンロードさせたり、マルウェア自身をアップデートしたりすることもあります。 - 目的の実行(Actions on Objectives)

最後に、侵入したPCを足掛かりにパスワードハッシュ等から他のPCに侵入し、目的の情報をHTTPS等の暗号化通信を使用して外部に持ち出し、目的を実行します。最後に痕跡を残さないようにログ等を消去します。

サイバーキルチェーンに基づくセキュリティ対策

では、サイバーキルチェーンの各段階においてどのようなセキュリティ対策があるのか少しご紹介したいと思います。以下の表にある通り、各段階において概ね複数のセキュリティ対策が有効であることが分かるかと思います。

| 段階 | 種別 | 有効なセキュリティ対策(一例) |

|---|---|---|

| 偵察 | 検知 阻止 |

公開情報の分析、ユーザー教育 FW、アクセス制御リスト |

| 武器化 | 検知 阻止 |

侵入検知、EDR、SIEM 侵入防御、アンチウイルス |

| デリバリー | 検知 阻止 中断 |

侵入検知、EDR、SIEM、サンドボックス NW分離、メールゲートウェイ、フィルタリング アンチウイルス |

| エクスプロイト | 検知 阻止 中断 |

ホスト型侵入検知、EDR、サンドボックス パッチ管理、アンチウイルス 不正プログラムの実行防止 |

| インストール | 検知 中断 |

ホスト型侵入検知、EDR、サンドボックス アンチウイルス |

| C&C | 検知 阻止 中断 |

ホスト型侵入検知、EDR、SIEM FW、アクセス制御リスト、フィルタリング 侵入防御 |

| 目的の実行 | 検知 欺き |

EDR、SIEM 情報漏えい抑止(DLP) |

どのセキュリティ対策から実施すべきか?

サイバーキルチェーンの各段階でどんなセキュリティ対策が有効かについては、前項でご紹介させていただきました。次に、実際に企業でどのセキュリティ対策を実施すればよいのでしょうか?

率直に言いますと、現状のセキュリティ対策の導入状況、従業員の働き方、経営者のセキュリティに対する考え方、予算、従業員のITリテラシー等の多くの要素が複雑に絡み合っているため、一概にはどうすればよいと申し上げることはできません。

但し、標的型攻撃におけるセキュリティ対策の基本的なアプローチは、多層防御となりますので、まず現状のセキュリティ対策の導入状況を確認し、サイバーキルチェーンと照らし合わせた上で、セキュリティ対策が不十分と思われる部分から導入検討されるのが良いのではと考えております。また、予算や運用まで考えると導入できるセキュリティ対策も限られてくるのではと考えています。

正攻法のアプローチとして、現状のセキュリティリスクを洗い出すことができるのであれば、緊急度の高いもの・低いものおよび重要度の高いもの・低いものに分類した上で、緊急度および重要度ともに高いものから予算化し、セキュリティ対策を実施していくやり方も一つあるかと思います。

いずれにしても、サイバー攻撃は今後も高度化・巧妙化が進んでいくことが予想されますし、新しい攻撃手法が確立されないとも限りません。そのため、セキュリティ製品の更新タイミングや、サイバー攻撃やセキュリティインシデント等が話題になったタイミングで、現状のセキュリティ対策で問題ないのか適宜見直しされることを推奨いたします。いずれにしても、標的型攻撃に対応するために、防御する側も常に最新のセキュリティ情報を仕入れておく必要があります。

まとめ

今回の記事では、標的型攻撃から企業を守るためのセキュリティ対策について、サイバーキルチェーンという攻撃者の目線からセキュリティ対策をしていくアプローチについてご紹介いたしました。いかがでしたでしょうか?

サイバーキルチェーンの各段階におけるセキュリティ対策について、掘り下げてご説明はしておりませんが、現状のセキュリティレベルに不安をお感じになっているご担当者様にとって、何かしらのヒントになれば幸いです。

なお、弊社でもいくつかのセキュリティ対策サービスをご提供しております。常に最新の脅威情報でスキャンできる「PIT-マネージドエンドポイントプロテクション」、社外でもいつでもWebフィルタリングできる「PIT-URLフィルタリングマネージドサービス」等のご提供可能です。ご興味がございましたら、下記のサービスページをご覧いただくか、お問い合わせいただければ幸いです。

マルウェア対策:PIT-マネージドエンドポイントプロテクション

Webフィルタリング:PIT-URLフィルタリングマネージドサービス