BitLockerでWindows 10のドライブを暗号化するには?

セキュリティ管理

はじめに

本記事をご覧いただいている皆様の職場では、社外へのPCの持ち出しを許可されておりますでしょうか?PCの持ち出しを認めていない職場や十分なセキュリティ対策を施さないまま、従業員にPCの管理を任せてしまっている職場もあるのではないでしょうか?

政府が主導する働き方改革により、在宅勤務やテレワークといった社外での業務活動がより一層活発化すると予想されております。そのため、今までよりも、PCの情報漏えい対策が必要不可欠になってくると考えております。

今回の記事では、Windows 10に標準搭載されているBitLockerを使用して、ドライブを暗号化し、盗難・紛失による情報漏えいを防ぐ方法についてご紹介します。

本記事はWindows 10(1709)、Windows 2012で環境を構築し、記事を作成しています。今後内容が変更となる場合がありますので、予めご了承ください。

BitLockerとは?

BitLockerとは、Windowsに搭載されているドライブ暗号化機能の名称です。Windows 10のProエディションより上位エディションを選択すれば、標準搭載されています。ドライブを暗号化することによって、他のPCにディスクを接続されてもデータを読み取ることができなくなり、盗難・紛失時の情報漏えい対策として利用できます。

BitLockerを使用する場合の注意点

BitLockerは、企業にとって追加コストなしでドライブを暗号化できるため、非常に便利ですが、運用面・管理面では機能不足という状況です。そのため、以下に記載するような注意点を認識したのちに、自社内でBitLockerを採用しても問題ないかの検討が必要となりますのでご注意ください。

- 管理者権限アカウントで暗号化を無効化できてしまう

Windowsの管理者権限アカウントでログインすると、いつでもドライブ暗号化を有効/無効にすることができます。そのため、エンドユーザーに管理者権限アカウントを付与しない運用が必要となります。 - ロックされずにログイン試行ができてしまう

BitLockerには、TPM(Trusted Platform Module)というセキュリティチップの防御機構を使用していますが、回復パスワードの入力時、もしくはプリブート認証を設定した場合に、ログイン試行回数によるロック機能はありません。そのため、TPMの保護はかかりますが、時間があれば、不正なログイン試行が可能となります。 - 盗難・紛失時に本当に暗号化されていたか確認できない

BitLockerは、通常ポリシーベースで暗号化を有効にするため、盗難・紛失が発覚した後に当該PCが暗号化されていたかどうかを確認する機能はありません。そのため、BitLockerで暗号化している場合は「暗号化されていたので情報漏えいの心配はない」と言い切れないので、定期的に暗号化ステータスを確認する等の工夫が必要です。 - 48桁の回復キーの運用が煩雑である

BitLockerは、暗号化する際にパスワードを忘れた場合のために回復キーという48桁の数字が自動的に作成されます。この回復キーを1台ずつ管理する必要があるため、PCの管理台数が多くなってくると回復キーの管理が難しくなってきます。また、48桁を口頭で伝えるのは難しいですし、一度エンドユーザーに伝えた回復キーは安全ではないため、再作成するといった煩雑な運用も必要となってきます。

また、土日・祝日・夜間にパスワードを忘れた場合に、48桁の回復キーを紙に印刷して持ち出しておくか、社外からActive Directoryサーバーにログインしなければならないというセキュリティ上の懸念点もあります。 - 1デバイスにつき、1パスワードしか管理できない

BitLockerは1デバイスにつき、1パスワードしか管理できないため、共有PCを暗号化する場合、共有PCを使用するメンバー全員でパスワードを共有する必要がでてきます。一人が勝手にパスワードを変更した場合、他のメンバーはログインできなくなってしまいます。 - ハードウェア構成が変わると回復キーの入力が求められる

USBメモリーを挿したり、着脱可能なキーボードをPC本体から切り離したりした場合、BitLockerがハードウェア構成の変更を検知し、エンドユーザーに回復キーの入力を要求することがあります。 - パスワードポリシーが設定できない

BitLockerには簡易なOS起動前認証画面が表示できますが、パスワードポリシーは設定できません。 - 技術的な問い合わせがフォーラム上でしかできない

万が一、OSが起動しないといったトラブルに遭遇した場合、マイクロソフト社から十分なサポートが得られないため、自社解決する必要があります。さらに、回復キーまで損失してしまうとデータを復旧したい場合でもOSリカバリーしか手がなくなってしまいます。

暗号化を有効にする(小規模向け)

本手順では、手軽にBitLockerでドライブを暗号化する場合の手順について記載します。本手順は、暗号化方式がAES 128ビットで、回復キーをファイルで管理する手順となりますので、数台~数十台ぐらいの小規模向けとしています。もう少し台数が多い場合は、後述する中規模向けの手順を実施することを推奨します。

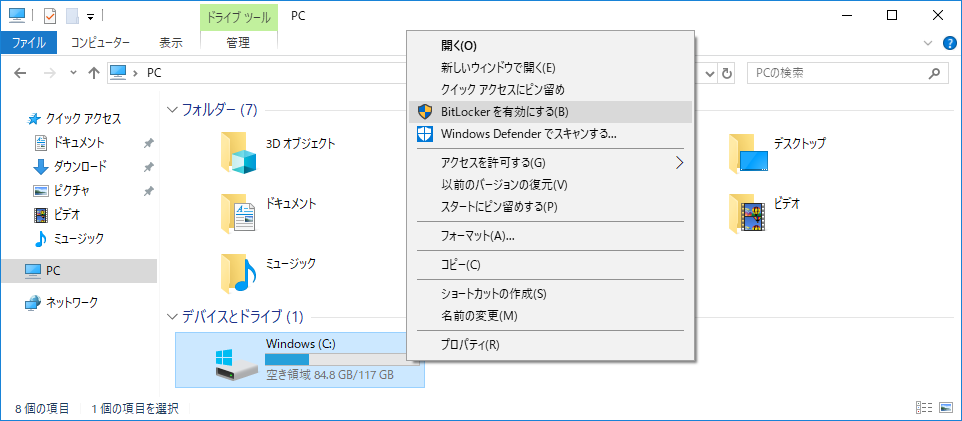

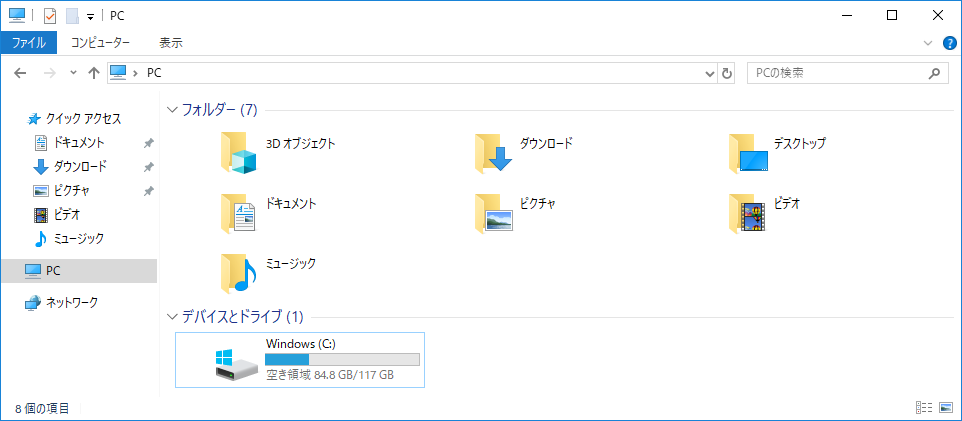

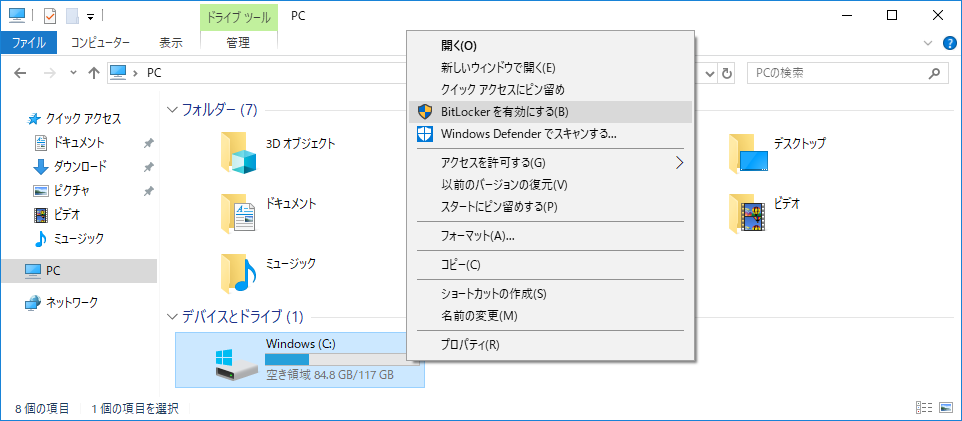

- Windows 10を起動し、管理者権限アカウントでログインする

※Microsoftアカウントは使っていない想定です。 - エクスプローラーを起動し、ドライブを表示させる

- 暗号化したいドライブを右クリックし、表示されたメニューより「BitLockerを有効にする」メニューをクリックする

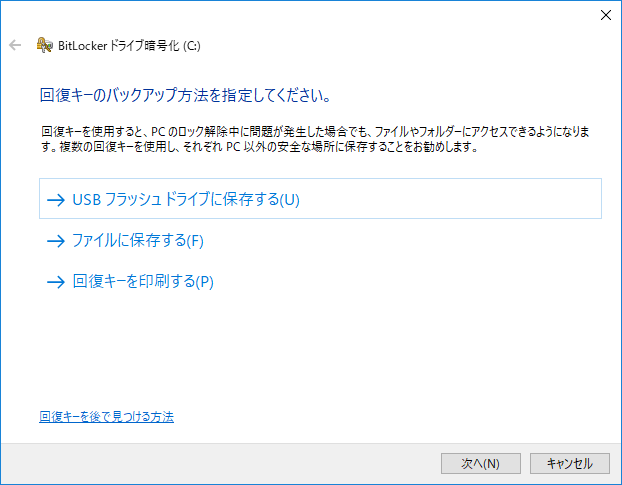

- 回復キーのバックアップ方法を指定する画面が表示されるので、「ファイルに保存する」を選択し、<次へ>ボタンをクリックする(別の選択肢でもOK)

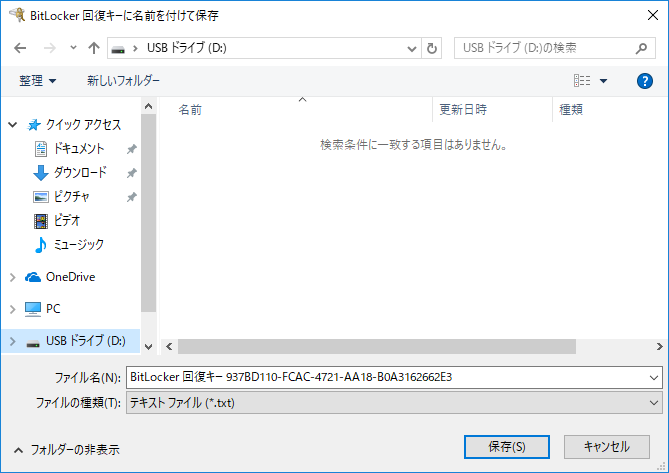

- PCにUSBメモリーや外付けハードディスクを接続し、保存場所を選択して<保存>ボタンをクリックする

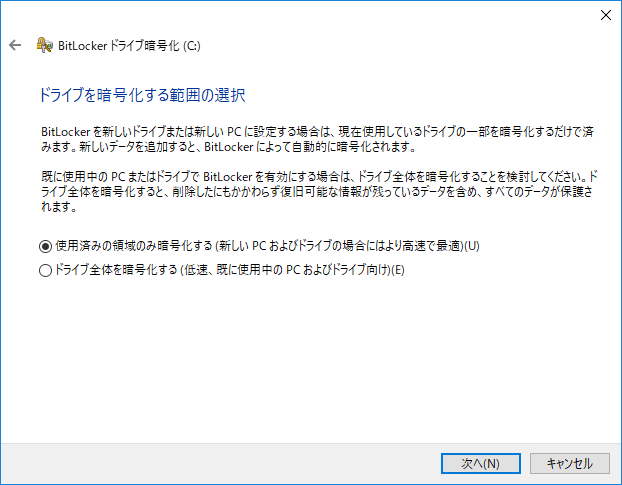

- ドライブを暗号化する範囲の選択画面にて、該当する選択肢をクリックし、<次へ>ボタンをクリックする

※使用中のPCの場合は、必ず「ドライブ全体を暗号化する」を選択してください。

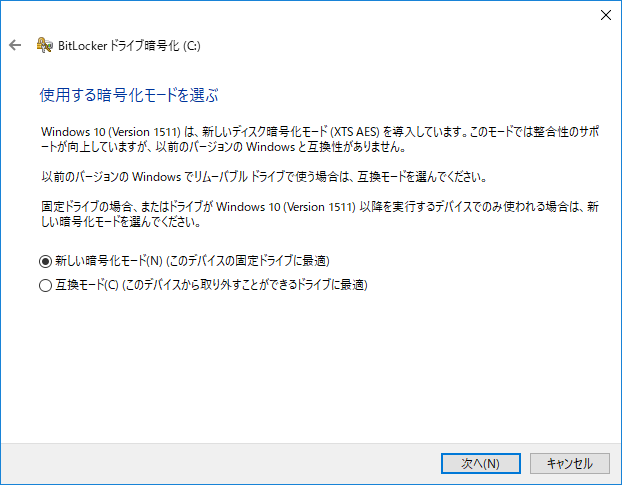

- 使用する暗号化モードを選ぶ画面にて、「新しい暗号化モード」を選択し、<次へ>ボタンをクリックする

※以前のバージョンのWindowsでリムーバブルドライブを使用する場合は、互換モードを選択してください。

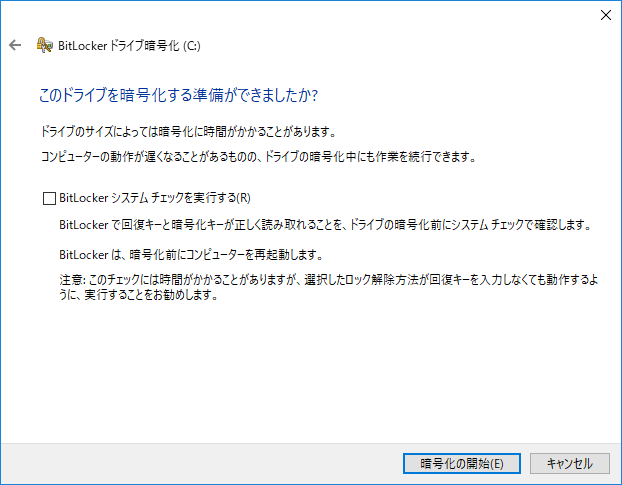

- <暗号化の開始>ボタンをクリックし、暗号化を開始する

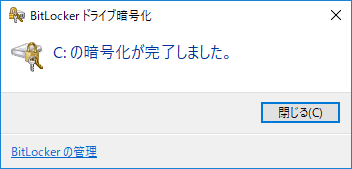

- 暗号化が完了したことを確認します。

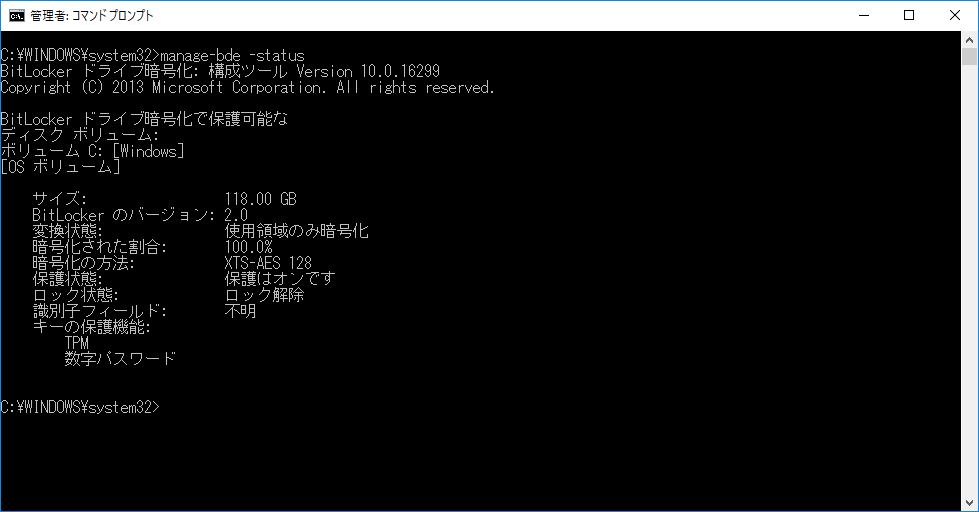

なお、コマンドプロンプトより「manage-bde -status」コマンドでも暗号化ステータスを確認することもできます。

※デフォルトでは、AES 128ビットで暗号化されます。

暗号化を有効にする(中規模向け)

本手順では、数十台以上のPCに対して、BitLockerでドライブを暗号化する場合の手順について記載します。本手順は、暗号化方式がAES 256ビットで、回復キーをActive Directoryに保存する手順となりますので、数十台以上の中規模向けとしています。Active Directoryは、Windows 2012 Serverを使用しております。OSが異なる場合、画面イメージが異なる場合がありますので予めご了承ください。

Active Directoryサーバー上に「BitLockerドライブ暗号化」の機能をインストールし、「Active Directory ユーザーとコンピューター」の管理コンソールから各PCの回復キーを閲覧できるようにします。また、グループポリシーを変更し、クライアントPCの暗号化方式・暗号強度等の設定を統一します。

BitLockerドライブ暗号化のインストール

- Active Directoryサーバーに管理者権限アカウントでログインする

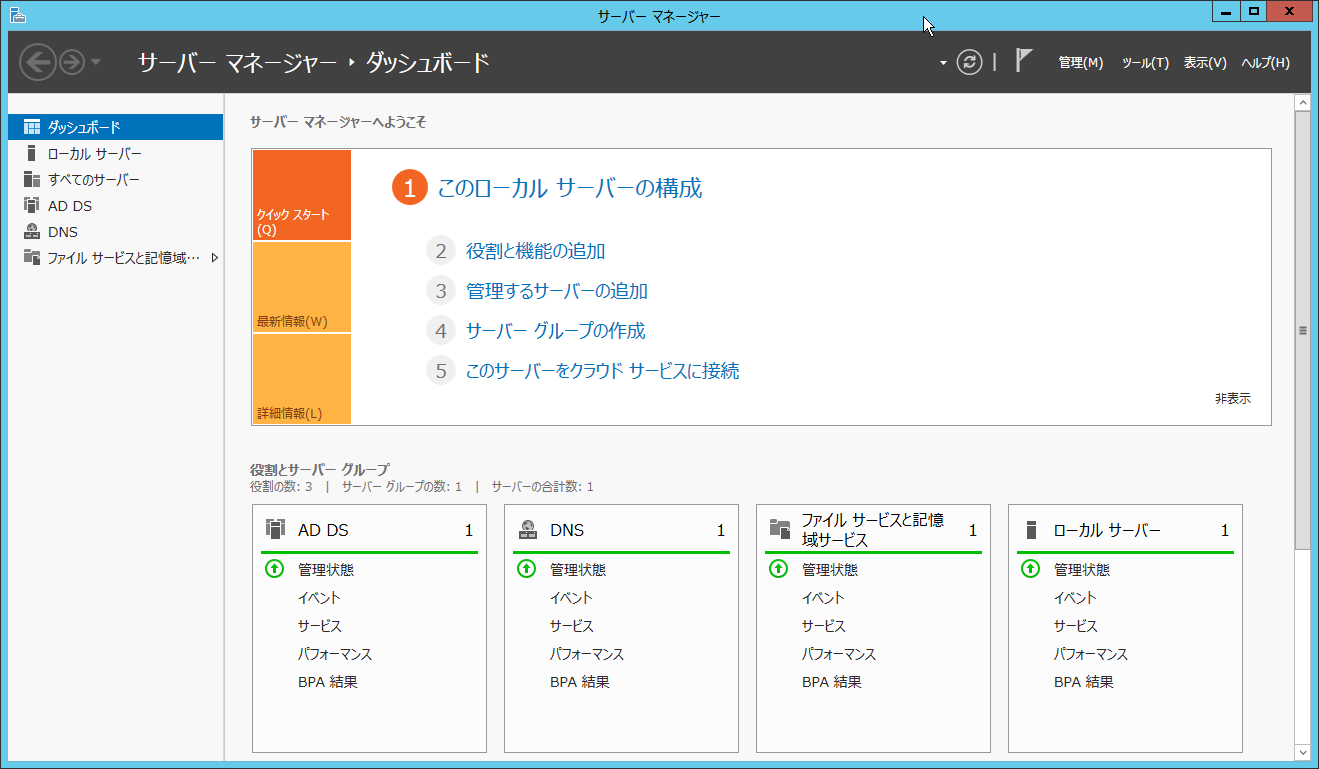

- サーバーマネージャーを起動し、「役割と機能の追加」をクリックする

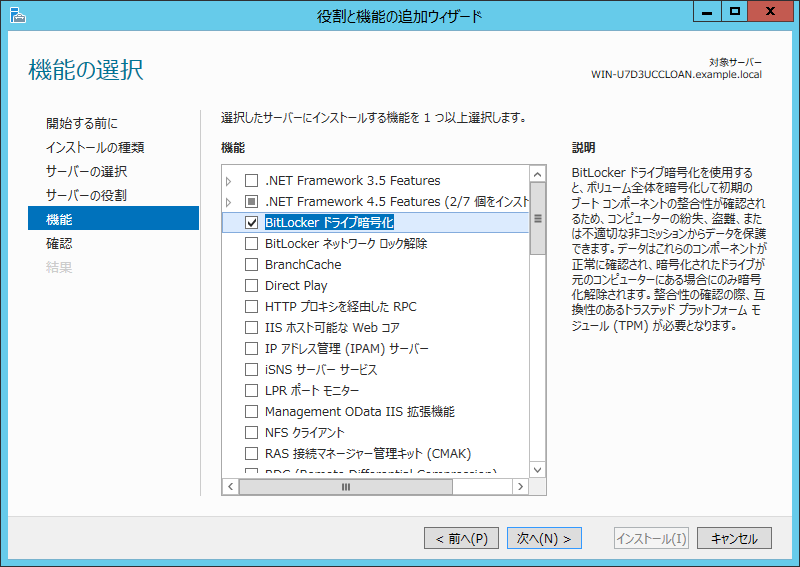

- 機能の選択画面にて、「BitLockerドライブ暗号化」を選択し、<次へ>ボタンをクリックし、さらに<インストール>ボタンをクリックする

- インストール完了後、OS再起動を実施する

- スタートボタンより、「Active Directory ユーザーとコンピューター」をクリックし、任意のコンピューターをダブルクリックする

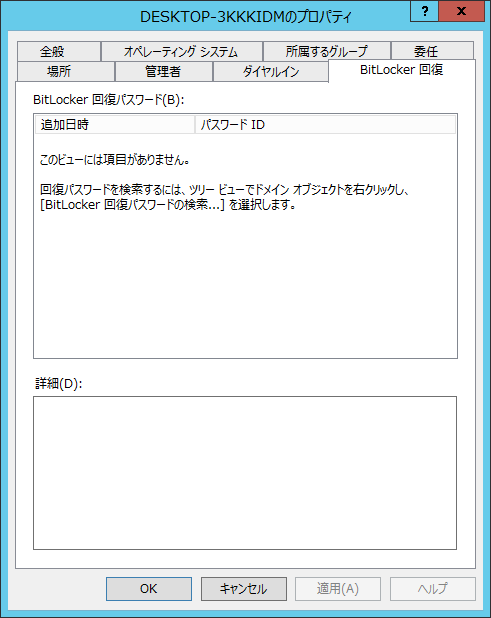

- プロパティ画面にて、「BitLocker回復」タブが表示されていることを確認する

グループポリシーの変更

- Active Directoryサーバーに管理者権限アカウントでログインする

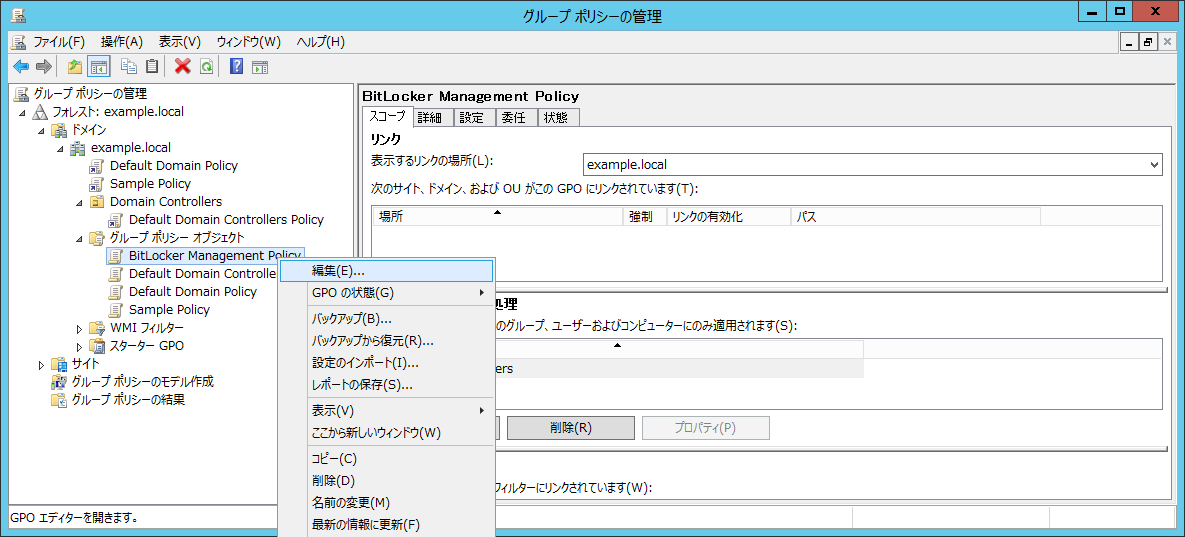

- スタートボタンより、「グループポリシーの管理」をクリックし、新しいグループポリシーオブジェクトを作成する

※既存のグループポリシーオブジェクトを編集しても良いです。 - 作成したグループポリシーオブジェクトを右クリックし、「編集」メニューをクリックする

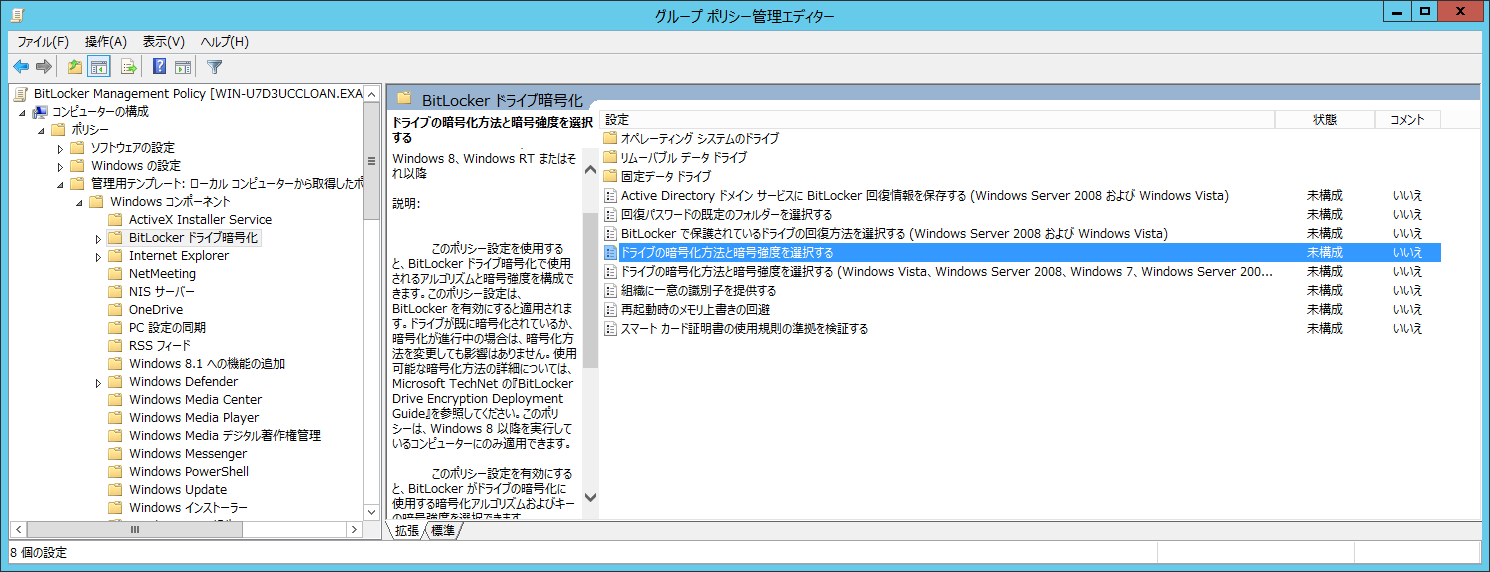

- [コンピューターの構成]-[ポリシー]-[管理テンプレート]-[Windowsコンポーネント]-[BitLockerドライブ暗号化]を開く

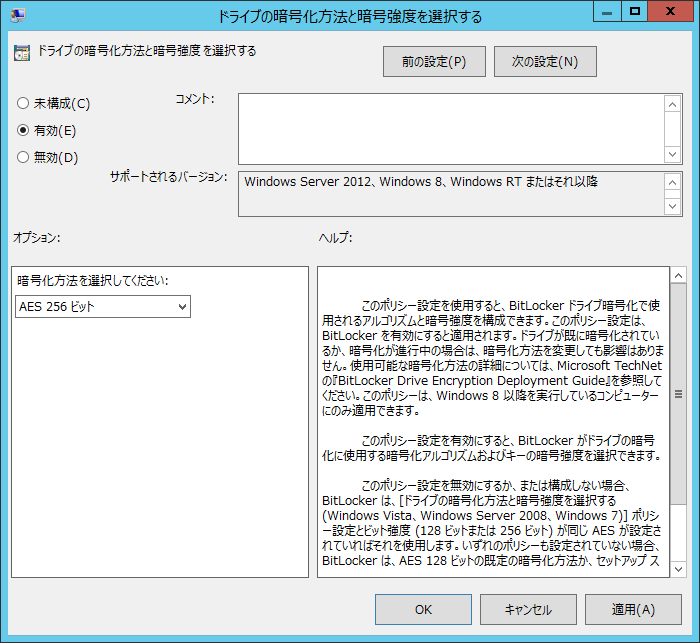

- 「ドライブの暗号化方法と暗号強度を選択する」の項目をダブルクリックして開き、「有効」ラジオボタンを選択し、プルダウンメニューより「AES 256ビット」を選択し、

ボタンをクリックする

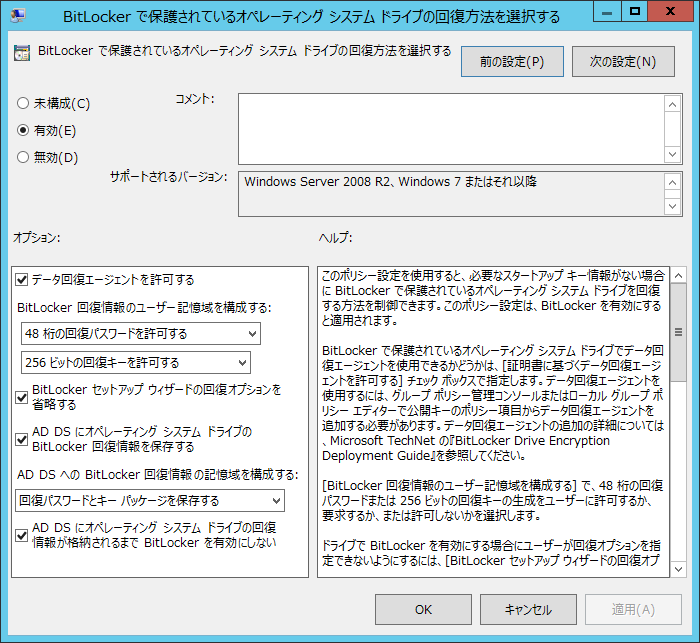

- 次に、[コンピューターの構成]-[ポリシー]-[管理テンプレート]-[Windowsコンポーネント]-[BitLockerドライブ暗号化]-[オペレーティングシステムのドライブ]を開き、「BitLockerで保護されているオペレーティングシステムドライブの回復方法を選択する」の項目をダブルクリックして開く

- 「有効」ラジオボタンを選択し、「BitLockerセットアップウィザードの回復オプションを省略する」および「AD DSにオペレーティングシステムドライブの回復情報が格納されるまでBitLockerを有効にしない」にチェックをいれて、

ボタンをクリックする

BitLockerのOS起動前の認証(プリブート認証)を追加したい場合は、[コンピューターの構成]-[ポリシー]-[管理テンプレート]-[Windowsコンポーネント]-[BitLockerドライブ暗号化]-[オペレーティングシステムのドライブ]を開き、「スタートアップ時に追加の認証を要求する」の項目を有効にする

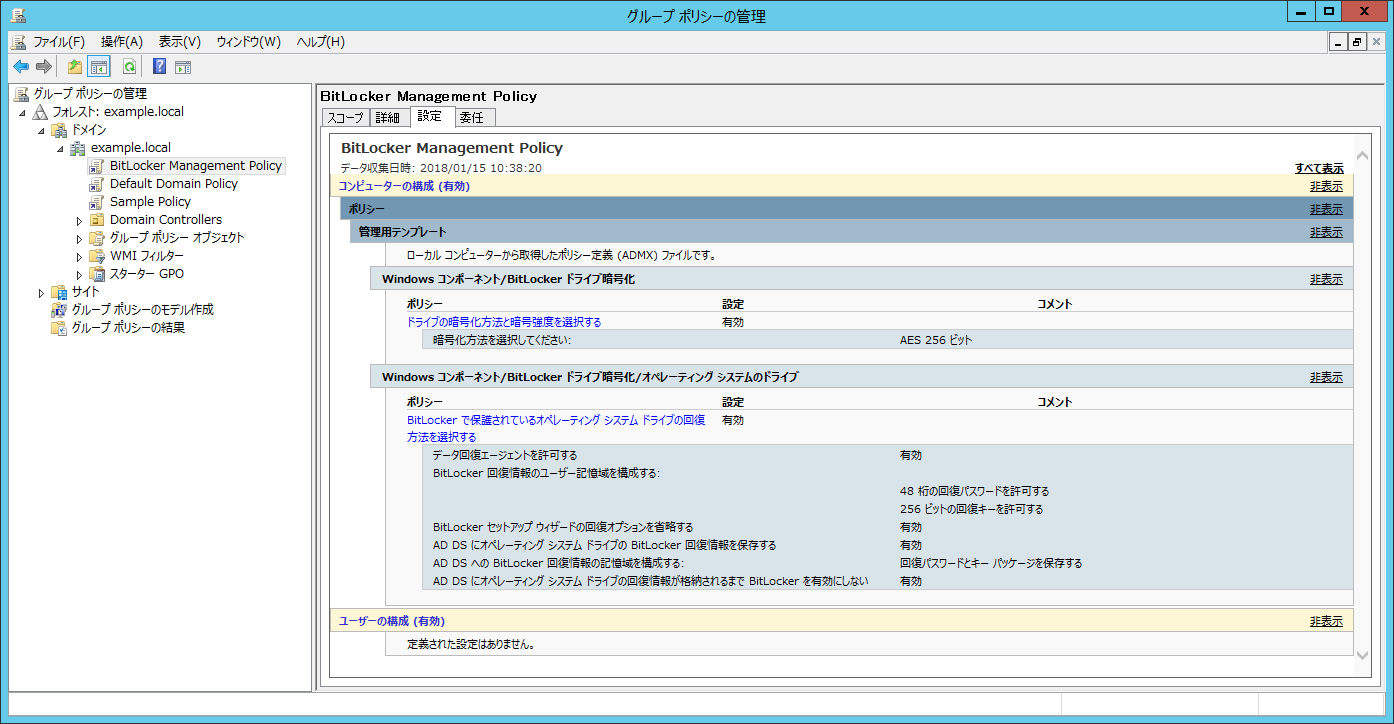

編集したグループポリシーオブジェクトをドメインにリンクさせる

ドライブの有効化

- Windows 10を起動し、管理者権限アカウントでログインする

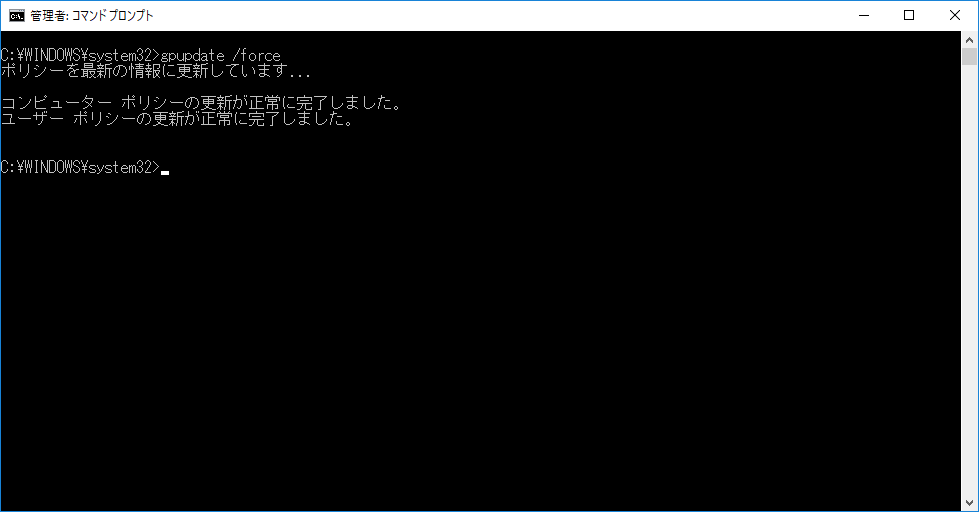

- コマンドプロンプトを起動し、「gpupdate /force」を実行し、グループポリシーを更新する

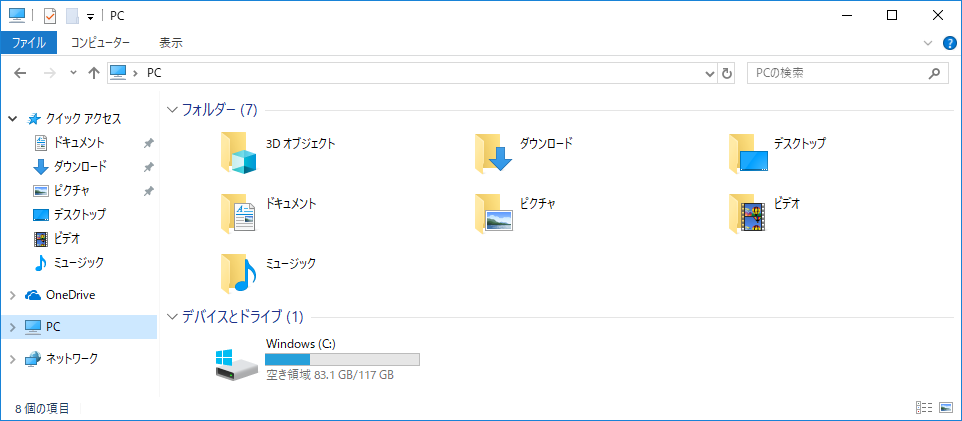

- エクスプローラーを起動し、ドライブを表示させる

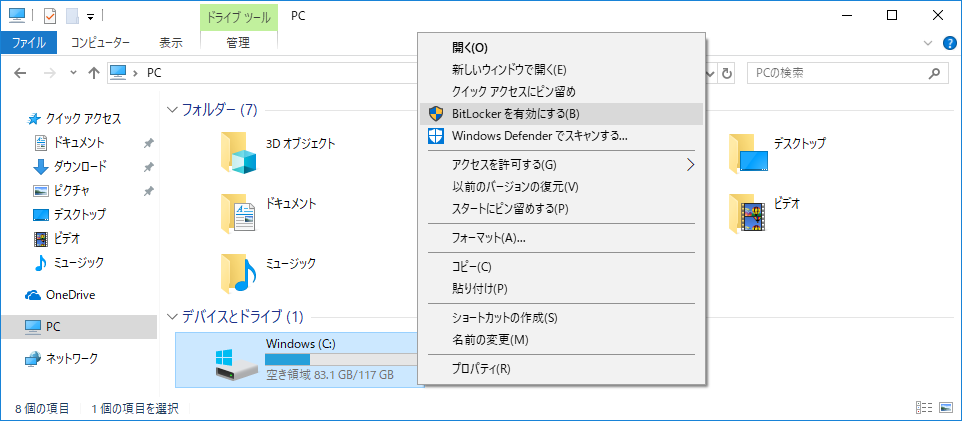

- 暗号化したいドライブを右クリックし、表示されたメニューより「BitLockerを有効にする」メニューをクリックする

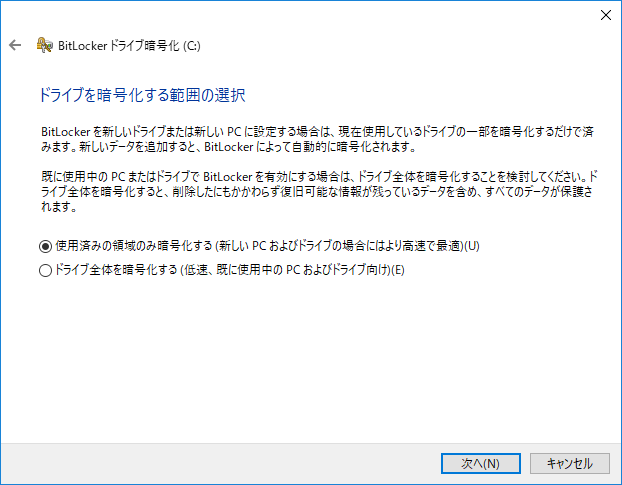

- ドライブを暗号化する範囲の選択画面にて、該当する選択肢をクリックし、<次へ>ボタンをクリックする

※使用中のPCの場合は、必ず「ドライブ全体を暗号化する」を選択してください。

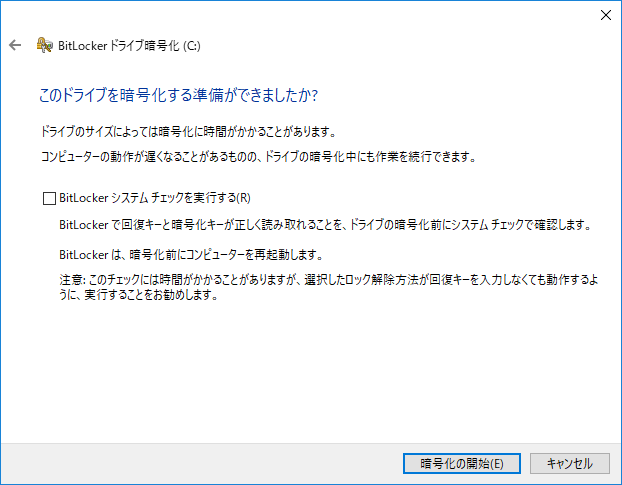

- <暗号化の開始>ボタンをクリックし、暗号化を開始する

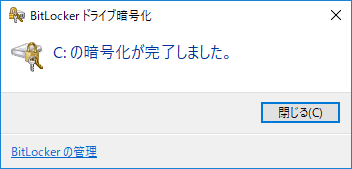

- 暗号化が完了したことを確認します。

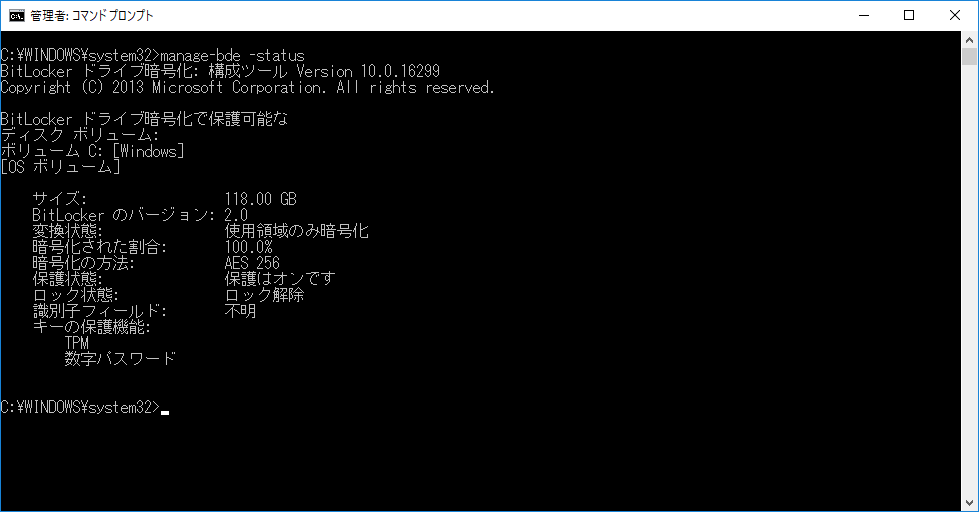

なお、コマンドプロンプトより「manage-bde -status」コマンドでも暗号化ステータスを確認することもできます。

※グループポリシーで指定したAES 256ビットで暗号化されます。

- Active Directoryサーバーに管理者権限アカウントでログインする

- スタートボタンより、「Active Directory ユーザーとコンピューター」をクリックし、暗号化を有効にしたコンピューターをダブルクリックする

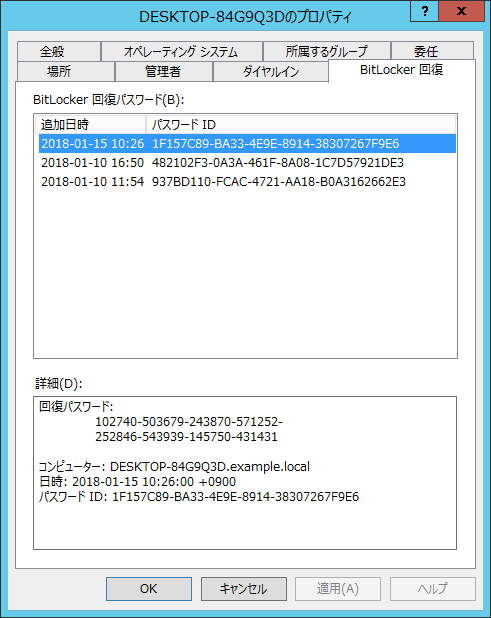

- プロパティ画面にて、「BitLocker回復」タブ内に回復キーが表示されていることを確認する

※暗号化・復号化を繰り返すと、回復パスワードが複数表示されます。

暗号化を無効にする

- BitLockerで暗号化済みのWindows 10を起動し、管理者権限アカウントでログインする

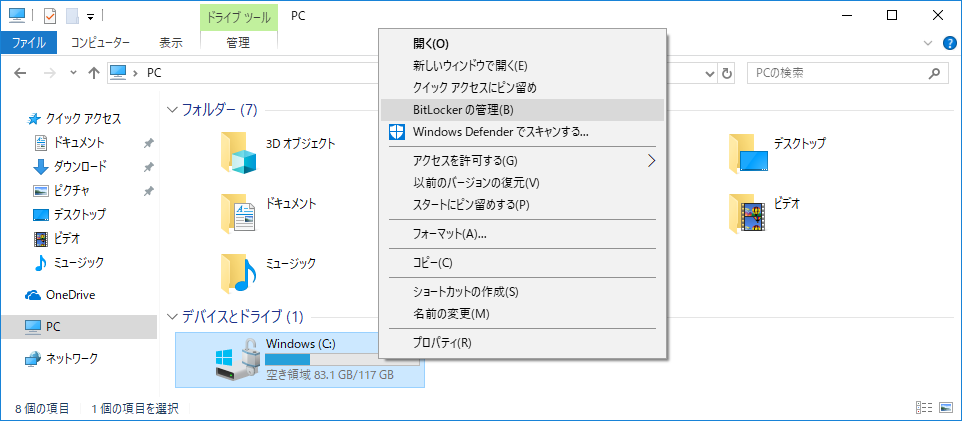

※Microsoftアカウントは使っていない想定です。 - エクスプローラーを起動し、ドライブを表示させる

- 暗号化を解除したいドライブを選択して右クリックし、[BitLockerの管理]メニューをクリックする

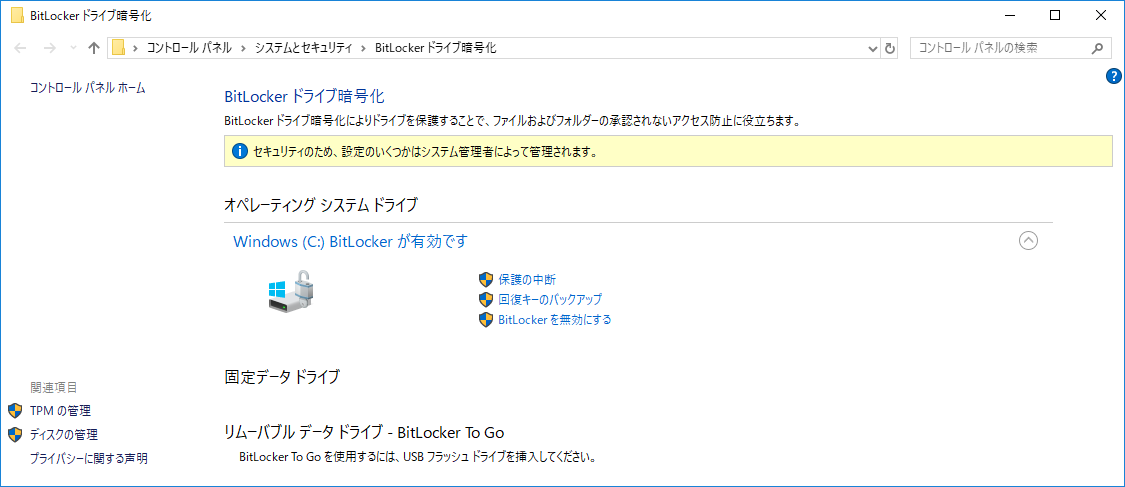

- BitLockerドライブ暗号化画面が表示されるので、「BitLockerを無効にする」メニューをクリックする

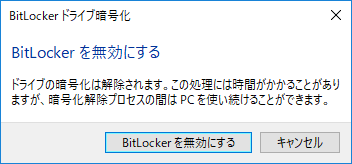

- 確認画面が表示されるので、

ボタンをクリックする

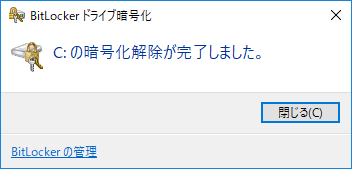

- 暗号化解除が完了した旨のダイアログが表示されることを確認し、<閉じる>ボタンをクリックする

まとめ

Windows 10に標準搭載されているBitLockerを使用して、ドライブを暗号化する手順についてご紹介しましたが、いかがでしたでしょうか?

今回の記事では、暗号化する手順を中心にご紹介しましたが、パスワードを忘れた場合の対処手順、回復キーの再作成手順、OSが起動不可時のデータ復旧手順といったトラブルシューティングを含めて、いくつものシナリオを想定して、運用を設計しなければなりません。また、冒頭に記載した注意点も考慮する必要があり、運用面では面倒な部分が多いのが実態です。

その解決手段として、弊社では、「SecureDocマネージドサービス」というディスク暗号化サービスを提供しております。BitLockerでのドライブ暗号化管理における注意点・課題の多くを解決できる他、管理サーバーをクラウドサービスとして提供しているため、お客様の運用管理の手間も省くことができ、多くのお客様において弊社サービスをご利用いただいております。ご興味がありましたら、ぜひお問い合わせください。

関連サービス:SecureDocマネージドサービス