ハードディスク暗号化で、BitLockerを導入する前に確認すべきポイント

セキュリティ管理

はじめに

本記事をご覧いただいている皆様の職場では、社外へのモバイルPCの持ち出しを許可されておりますでしょうか?

Windows 10の導入が本格する中、社外へのモバイルPCの持ち出しのために、Windows 10 Proに標準搭載されているBitLockerを使用して、ドライブを暗号化しようと検討される企業も多いと思います。

今回の記事では、ハードディスク暗号化(SSDも含む)を検討する情報システム部門のご担当者向けに、BitLockerを導入する前に確認すべきポイントについてご紹介します。

なお、本記事は2018年2月時点での情報を基に記載しています。今後内容が変更となる場合がありますので、予めご了承ください。

BitLockerとは?

BitLockerとは、Windowsに搭載されているドライブ暗号化機能の名称です。Windows 10のProエディションより上位エディションを選択すれば、標準搭載されています。ドライブを暗号化することによって、他のPCにディスクを接続されてもデータを読み取ることができなくなり、盗難・紛失時の情報漏えい対策として利用できます。

BitLockerを導入する前に確認すべきポイント

BitLockerは、管理するPC台数が数台~数十台規模であれば、運用上で困ることは少なく、大きな問題はないと考えています。

しかし、管理するPC台数が数十台規模より多い場合や支店・営業所が複数ある場合は、BitLockerの管理機能が不十分なため、BitLockerでの管理は難しいと考えています。ハードディスク暗号化を導入するためにBitLockerを検討される場合は、以下のポイントに注意して、導入可否をご検討ください。

- 暗号化されていないドライブが存在するリスク

- パスワードロックがかからない

- Windowsの管理者権限で復号できてしまう

- 盗難されたPCが暗号化されていたと証明できない

- ハードウェア構成が変更されると回復キーが必要

- 満足いくサポートが受けられない

なお、BitLockerでWindows 10のドライブを暗号化する手順についてお知りになりたい方は、別の記事「BitLockerでWindows 10のドライブを暗号化するには?」をご参照ください。

暗号化されていないドライブが存在するリスク

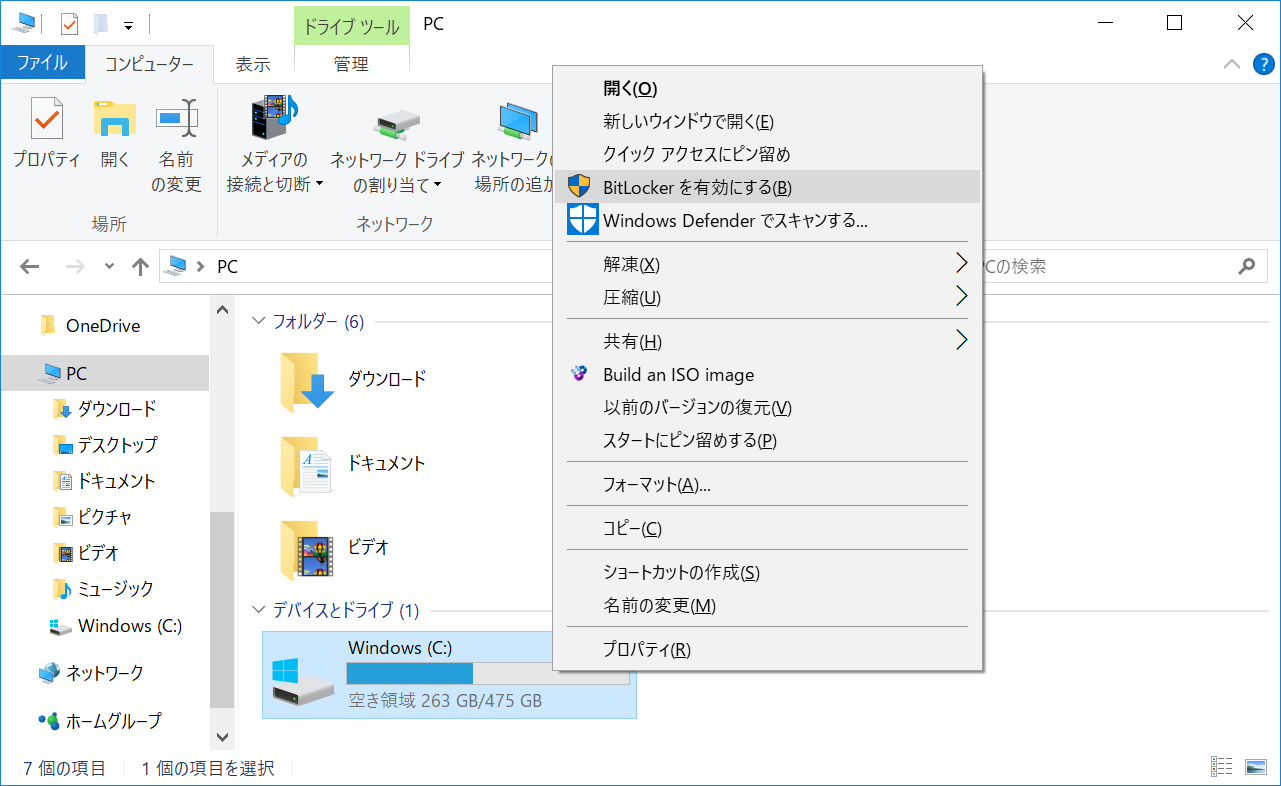

BitLockerは、CドライブやDドライブといったドライブ単位に暗号化するかどうかを指定します。但し、OS領域(Cドライブ)を暗号化していても、DドライブやEドライブといったデータ領域は暗号化されていないといったリスクが存在します。

そのため、BitLockerでドライブを暗号化する場合は、重要なデータが保存されているすべてのドライブが暗号化されているか確認することが重要です。

パスワードロックがかからない

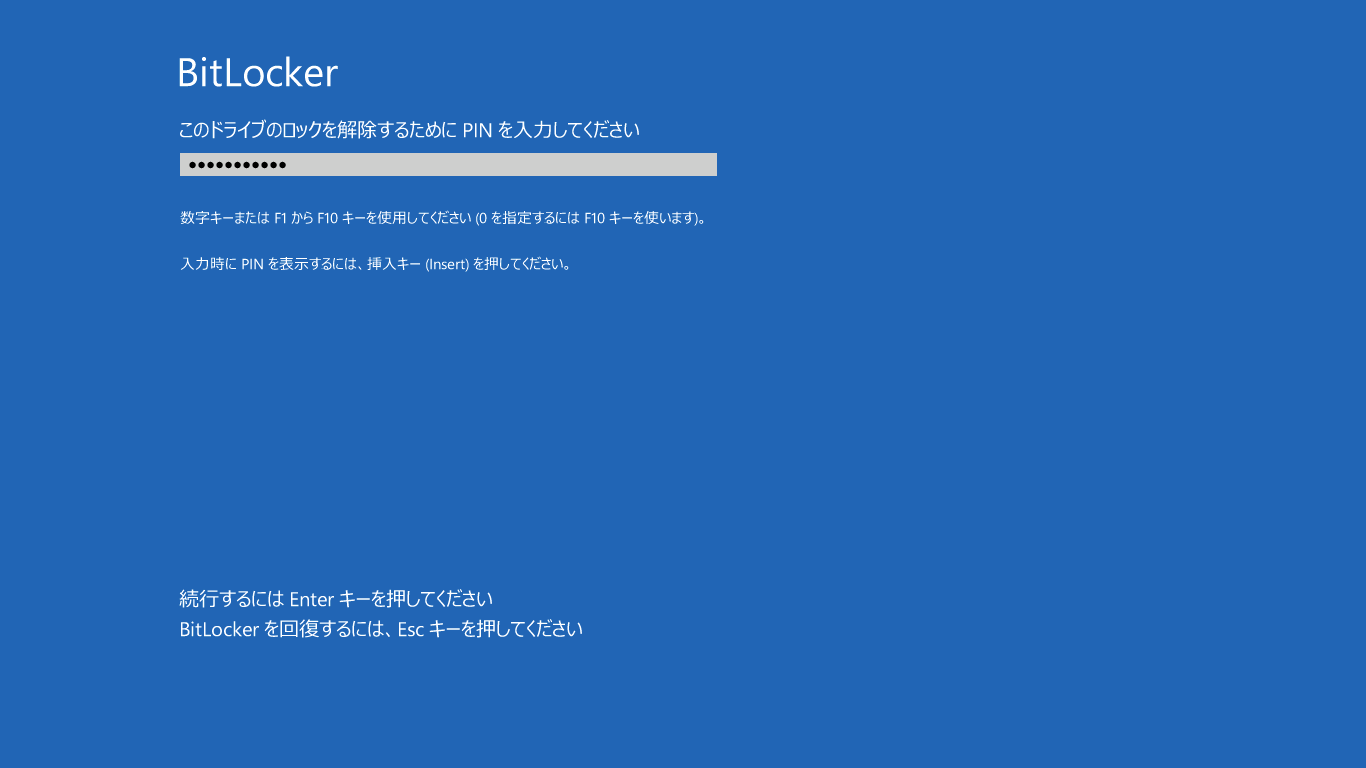

BitLockerは、デフォルト設定でドライブを暗号化した場合、PCの電源を入れるとすぐにWindowsのログイン認証画面が表示されてしまいます。そのため、悪意のある攻撃者はログイン認証画面で不正なパスワード入力を試行することができてしまいます。その際、攻撃者による連続的なパスワード入力はTPMにより制限されますが、パスワードロックはかからないため、時間をかければ何回でも不正なパスワード入力が可能です。

そのため、OS起動前の認証画面(プリブート認証と言います)を追加することで認証を強化することができます。

以下のようにActive Directoryまたはローカルのグループポリシーを変更することで、簡易的なプリブート認証を追加することができます。グループポリシー適用後、電源ON時にプリブート認証画面が表示されることを確認してください。

コンピューターの構成

└管理用テンプレート

└Windowsコンポーネント

└BitLocker ドライブ暗号化

└オペレーティング システムのドライブ

[スタートアップ時に追加の認証を要求する]:有効

Windowsの管理者権限で復号できてしまう

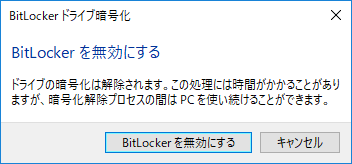

BitLockerは、OS標準の機能のため、Windowsの管理者権限アカウントがあればいつでも暗号を復号することができます。情報セキュリティ的には、情報システム部門の管理者のみ復号できることが望ましいです。また、BitLockerが無効化され、データが復号されても、情報システム部門のご担当者は気づくことができませんのでご注意ください。

BitLockerでドライブを暗号化する場合は、エンドユーザーにWindowsの管理者権限アカウントを付与しない運用が必要です。Windowsアカウント権限を見直し、情報システム部門の担当者のみドライブを復号できることを確認してください。

盗難されたPCが暗号化されていたと証明できない

BitLockerでは、PCが盗難された場合にそのPCが暗号化されていたのか、暗号化されていなかったのか確認する機能がありません。上述した通り、Windowsの管理者権限アカウントがあれば誰でもBitLockerを無効化し、復号することができてしまいます。

ウィルス対策製品や資産管理ツールと同様で各PC上で正常に稼働していること、アンインストールされていないことを一元管理して確認できる必要があります。ディスク暗号化製品の場合、どのPCが暗号化されているかをいつでも管理者が確認できなければ管理しているとは言えません。

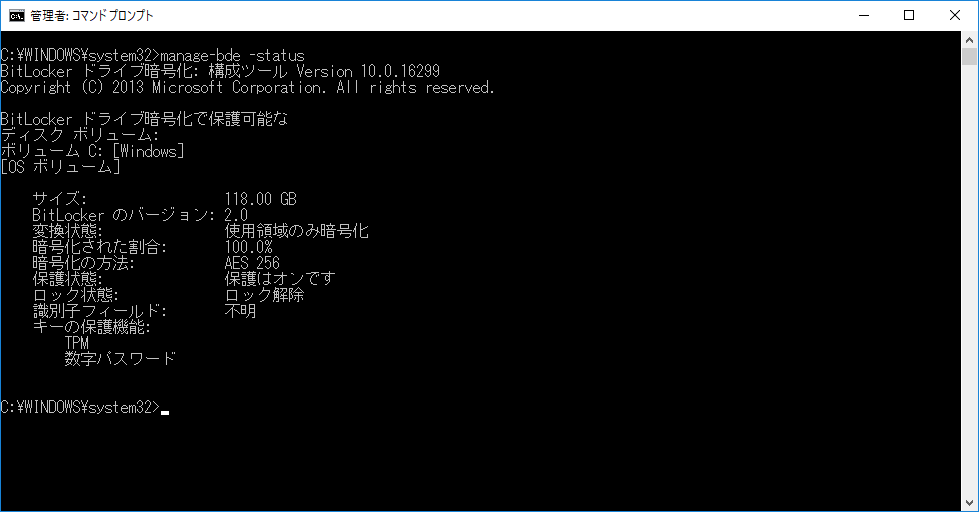

定期的に、「manage-bde -status」等のコマンドで暗号化ステータスを取得し、暗号化対象となっているPCが暗号化されているか確認してください。

ハードウェア構成が変更されると回復キーが必要

BitLockerは、ハードウェア構成が変更されたことを検知した場合、回復キーの入力が必要となります。モニターがPC本体から分離できるようなPCを使用している場合、頻繁に回復キーの入力が求められる可能性が高いです。

企業内で使用しているPC全ての機種で、使用予定のUSBメモリー等の外部デバイスを接続したり、モニターをPC本体から分離したりして動作確認をし、回復キーの入力が求められることがないことを確認してください。

満足いくサポートが受けられない

万が一、OSが起動しないといったトラブルに遭遇した場合、マイクロソフト社のコミュニティーサイトなどを頼りにすることが多くなるため、お客様の満足いく回答が得られなかったり、タイムリーな回答が得られなかったりして、最終的には自社内で解決しなければならなくなります。回復キーまで損失してしまうとデータを復旧(データサルベージ)したいという場合でもOSリカバリーしか手がなくなってしまいます。

ディスク暗号化製品は、ディスクまたはドライブを丸ごと暗号化してしまうため、トラブルが発生した場合の対処・復旧は専門的で難しいものです。トラブル時でも対応できる人員が社内にいるかどうかが、BitLocker導入可否の判断材料として重要となります。

まとめ

ハードディスク暗号化で、BitLockerを導入する前に確認すべきポイントについてご紹介しましたが、いかがでしたでしょうか?

ハードディスク暗号化は、盗難・紛失に対する情報漏えい対策として有効な手段である一方で、トラブルシューティングが難しいため、トラブルが起きてから初めて課題・問題点に気づくといったことがあります。十分なトライアル期間を設け、色々なシナリオを想定してBitLockerの導入可否を検討していただければと思います。

弊社では、「SecureDocマネージドサービス」というディスク暗号化サービスを提供しております。本記事でご紹介したようなBitLockerの問題点の多くを解決できる他、管理サーバーをクラウドサービスとして提供しているため、お客様の運用管理の手間も省くことができます。1か月のトライアルも可能ですのでご興味がありましたら、ぜひお問い合わせください。

関連サービス:SecureDocマネージドサービス

最後に、BitLockerでWindows 10のドライブを暗号化する手順についてお知りになりたい方は、別の記事「BitLockerでWindows 10のドライブを暗号化するには?」をご参照ください。